React2Shell menjadi kerentanan paling menghebohkan pada Desember 2025 karena efeknya yang sangat besar pada aplikasi berbasis React dan Next.js. Kerentanan ini tercatat sebagai CVE-2025-55182 dan masuk kategori critical dengan skor 10.0. Artikel ini akan membahas apa itu React2Shell, siapa yang terdampak, bagaimana kerentanan ini bekerja, serta langkah-langkah praktis yang harus dilakukan developer agar tetap aman.

Apa Itu React2Shell?

React2Shell adalah kerentanan critical yang memengaruhi penggunaan React.js di sisi server. Berbeda dengan penggunaan React di sisi klien (frontend), serangan ini hanya bekerja ketika React digunakan untuk proses server-side seperti Server Components, server actions, atau mekanisme rendering yang berjalan di runtime server.

Kerentanan ini memungkinkan penyerang mengirim input tertentu yang bisa dieksekusi secara tak terduga pada sisi server, membuka peluang untuk menjalankan perintah atau manipulasi yang tidak sah. Itulah kenapa skor CVSS-nya mencapai 10.0, tingkat tertinggi untuk kerentanan keamanan.

Untuk konteks tambahan, Next.js saat ini sangat populer digunakan oleh tim tim di website besar seperti United Nation ataupun NASA.

Apa yang Dicatat dalam CVE-2025-55182?

CVE-2025-55182 mencatat beberapa poin penting yang wajib dipahami developer:

1. Skor 10.0 (Critical Severity)

Skor ini menunjukkan bahwa kerentanan dapat dieksploitasi dari jarak jauh, tanpa otentikasi, dan bisa memberi akses tingkat tinggi kepada penyerang. Dalam praktiknya, kerentanan dengan skor 10.0 harus dianggap sebagai prioritas patch paling tinggi.

2. Terdampak pada Server-Side React

Tidak semua aplikasi React terkena masalah ini. Masalah utama ada pada:

- React Server Components

- Server Actions

- SSR (server-side rendering)

- API internal server React/Next.js

Jika server kamu menjalankan React untuk merender halaman atau fungsi server, maka potensi risikonya tinggi.

3. Berdampak pada Next.js

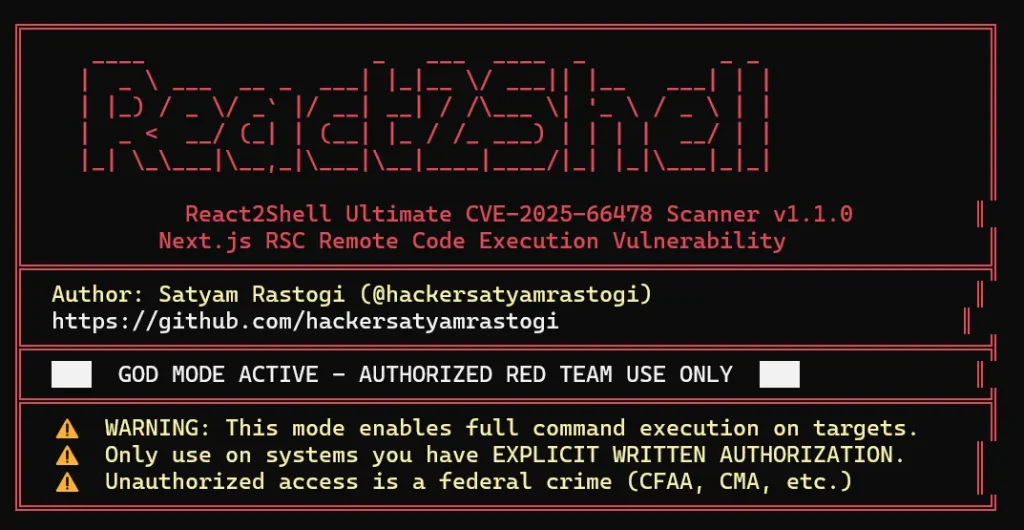

Next.js terdampak karena membundel React secara internal dan menggunakan React untuk server rendering. Inilah alasan munculnya CVE-2025-66478 khusus Next.js, walaupun kemudian ditandai sebagai duplikasi.

Siapa yang Terkena Dampaknya?

Kerentanan React2Shell tidak menyerang semua pengguna React. Berikut pihak yang berpotensi terdampak:

1. Developer yang Menggunakan React untuk Server Rendering

Ini termasuk proyek:

- Next.js 13 ke atas (yang mengandalkan Server Components)

- Aplikasi custom SSR yang memakai React Server APIs

- Framework atau sistem internal perusahaan yang merender React di server

2. Platform yang Bergantung pada Server Components

Jika aplikasi kamu memanggil data dari server melalui fungsi React yang berjalan di server, maka kerentanan ini wajib dipantau.

3. Pengguna dengan Server Environment yang Tidak Dilindungi

Beberapa provider cloud dan WAF (Web Application Firewall) menyediakan proteksi runtime sejak hari pertama. Tapi tidak semua. Bila kamu hosting sendiri atau menggunakan server bare-metal, risikonya lebih besar.

Kenapa React2Shell Bisa Terjadi?

Agar mudah dipahami, mari bayangkan React server-side seperti otak backend yang menerima data dari pengguna. Normalnya, data itu diolah dan dirender jadi HTML. Namun dalam kasus React2Shell, ada celah yang membuat input dari pengguna bisa menyebabkan React melakukan sesuatu yang tidak seharusnya dilakukan.

Gambaran sederhana:

- Server menerima input dari pengguna

- React mengolah input itu untuk proses server-side

- Karena celah tertentu, input bisa memanipulasi cara React bekerja

- Server menjalankan sesuatu yang tidak aman

Tidak perlu masuk ke teknis eksploit, karena vendor sendiri masih menahan detail demi memberi waktu pada developer untuk patch. Namun penting untuk dipahami bahwa:

- Masalah ini bukan karena developer menulis kode berbahaya

- Masalah ini datang dari internal logic React server

- Karena itu sifatnya zero-click (developer tidak melakukan apa-apa tapi tetap jadi target)

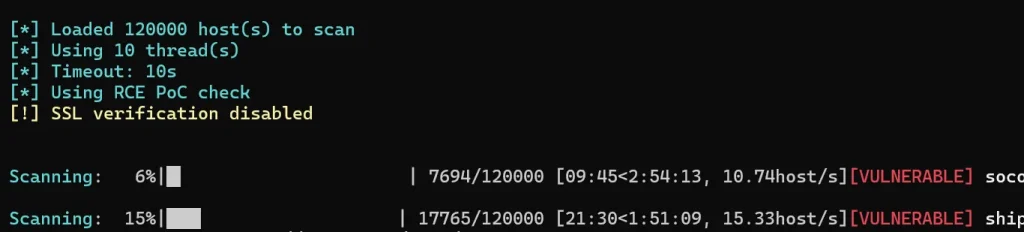

Cara Mengecek Apakah Aplikasi Anda Rentan

Walaupun vendor belum merilis metode deteksi resmi yang akurat, kamu bisa melakukan beberapa langkah:

1. Cek Versi React dan Next.js

Jika kamu berada di versi sebelum patch (awal Desember 2025), maka anggap saja rentan.

2. Cek Penggunaan Server-Side React

Jika aplikasi kamu memakai:

app/router di Next.js- Server Components

- SSR atau SSG dengan runtime server

- Server Actions

Maka risiko meningkat.

Cara Patch dan Mitigasi React2Shell

Untuk melindungi aplikasi kamu, lakukan langkah berikut:

1. Update React.js

React merilis patch resmi beberapa jam setelah disclosure. Pastikan kamu memperbarui ke versi patched.

2. Update Next.js

Karena Next.js membundel React secara internal, kamu harus update framework-nya, bukan hanya React.

3. Aktifkan Proteksi dari Hosting Provider

Beberapa provider cloud menyediakan:

- Runtime isolation

- Sandboxing

- Auto-block suspicious payloads

Fitur-fitur ini dapat meminimalkan risiko bahkan sebelum kamu update.

4. Review Input Validation

Walaupun bukan penyebab langsung React2Shell, validasi input selalu penting untuk mengurangi peluang serangan lanjutan.

5. Periksa Dependensi Lain

Walaupun CVE ini khusus untuk React, sering kali pembaruan besar memengaruhi tool chain lain seperti:

- bundler

- routing

- middleware server

Pastikan semuanya kompatibel setelah update.

Sumber: https://react2shell.com/

Sebagai penutup, jika Anda ingin brand Anda lebih mudah ditemukan dan tampil di halaman teratas Google, Optimaise sebagai Jasa SEO Terpercaya siap menjadi mitra Anda. Berbekal strategi SEO yang efektif dan pengalaman dalam meningkatkan visibilitas berbagai perusahaan di Malang, Bali, hingga Jakarta, kami siap membantu website Anda berkembang lebih maksimal. Jangan biarkan pesaing mengambil peluang lebih dulu, tingkatkan performa website Anda sekarang juga.

Kunjungi optimaise.co.id untuk mendapatkan strategi SEO terbaik dan berlangganan layanan kami, sehingga pertumbuhan bisnis Anda dapat mencapai hasil yang lebih optimal.